كاشف التهديدات

التصدي بشكل استباقي للتهديدات السيبرانية لضمان استمرارية الأعمال وحماية الأصول الهامة.

منصة متكاملة للكشف الاستباقي وتحليل التهديدات السيبرانية تقدم مراقبة مستمرة للأنشطة السيبرانية، وتحليل دقيق للبيانات المسربة، وتقييم المخاطر المحتملة توفر المنصة حلولاً تساعد في حماية البيانات الحساسة وتقليل المخاطر الأمنية، مما يعزز قدرة المستخدمين على التصدي الفعال للتهديدات.

لوحة القيادة

تعرض لوحة التحكم نظرة شاملة على الإحصائيات الرئيسية ومقاييس الأمان عبر المنصة. حيث تُظهر معلومات لحظية مثل الانتهاكات المكتشفة، والتنبيهات المُولدة، ومؤشرات أداء النظام، مما يساعد المستخدمين على مراقبة الاتجاهات الأمنية، وتحديد التهديدات، واتخاذ قرارات مدروسة بسرعة.

تتبع التهديدات

يقوم هذا القسم بمراقبة المجال وعناوين البريد الشركة الإلكتروني وعناوين الـ IP بشكل مستمر، حيث يكتشف أي تسريبات جديدة ويقوم بتنبيه فرق الأمن فورًا. كما يوفر تقارير تفصيلية تحتوي على رؤى قابلة للتنفيذ لضمان الاستجابة السريعة، وتقليل المخاطر، وتعزيز مرونة الأمن السيبراني بشكل عام.

استخبارات اختراق البريد الإلكتروني

يقوم هذا القسم باستخراج البيانات المسربة المتعلقة ببريد الشركة الإلكتروني، بما في ذلك كلمات المرور، وملفات تعريف الارتباط (الكوكيز)، وأرقام الهواتف، وغيرها من التفاصيل الحساسة. ويساعد الشركات في تحليل المخاطر الأمنية وتعزيز استراتيجيات الحماية لديها.

سجلات البرمجيات الخبيثة للموظفين

يركز هذا القسم على حالات اختراق أجهزة الموظفين، حيث يقوم بتوثيق الحوادث وتحليل البيانات التي تم سرقتها مثل كلمات المرور، الجلسات، وبيانات الدخول. كما يولد تقارير مفصلة توضح طبيعة الاختراق ونوع البيانات المتأثرة، مما يساعد المؤسسات على فهم الثغرات الأمنية وتحسين أنظمتها الدفاعية لمنع تكرار مثل هذه الحوادث مستقبلاً.

سجلات البرمجيات الخبيثة للعملاء

يقوم هذا القسم بتحديد وتحليل بيانات العملاء التي تعرضت للاختراق، حيث يصنّف أنواع التسريبات ويقيّم مستوى المخاطر المرتبطة بها. كما يوفر تقارير شاملة تساعد المؤسسات على حماية بيانات عملائها وتقليل فرص التعرض للانتهاكات مستقبلاً.

متتبع اختراقات الأجهزة

يتتبع هذا القسم الأجهزة المخترقة من سجلات Stealer Logs، حيث يقوم بتوثيق اسم الجهاز، عنوان الـ IP، معرف الجهاز (HWID)، والملفات التي تم تسريبها. ويساهم ذلك في التحقيق في حوادث الاختراق وتعزيز الإجراءات الأمنية المتبعة.

كاشف اختراق المسارات

يقوم هذا القسم بتحديد واستخراج المسارات المسربة المرتبطة بالشركة من الأجهزة المخترقة، أو مواقع الأرشيف، أو سجلات WHOIS. كما يوفر تقارير تحليلية تهدف إلى تعزيز الأمن الرقمي والوقاية من التسريبات المستقبلية.

مراقبة الويب المظلم

يراقب هذا القسم البيانات المسربة على شبكتي Tor و I2P والمنتديات السرية، حيث يستخرج معلومات حساسة من مواقع القراصنة، وتطبيقات مثل تيليجرام وديسكورد، ومنصات السوق السوداء. ويُساهم ذلك في اتخاذ إجراءات أمنية استباقية لحماية أصول الشركة.

الحماية الإضافية لكبار التنفيذيين

أمّن كبار التنفيذيين في شركتك من الهجمات المستهدفة من خلال مراقبة الويب المظلم بحثًا عن معلوماتهم الشخصية المخترقة، مثل عناوين البريد الإلكتروني، أو محاولات الاستيلاء على الحسابات، أو أرقام الهوية. توفر هذه الطبقة الإضافية من الحماية وسيلة فعّالة لتقليل مخاطر هجمات الهندسة الاجتماعية والاستيلاء على الحسابات.

البحث الاستباقي عن التهديدات في الويب المظلم

استخدم قدرات بحث قوية للقيام بعمليات مسح نشطة للويب المظلم للكشف عن المخاطر الخفية، متجاوزًا حدود المراقبة السلبية. وللبقاء في المقدمة أمام الجهات المهددة، نتيح لك البحث عن مؤشرات اختراق محددة (IOCs) أو التعمق داخل منتديات الويب المظلم، والأسواق، والقنوات المشفّرة بحثًا عن دلائل على تسريبات بيانات محتملة أو أنشطة غير قانونية.

البحث الاستباقي عن التهديدات في الويب السطحي

نحن لا نكتفي بمراقبة الويب المظلم فقط، بل نمكّنك من الحصول على رؤى شاملة حول التهديدات المحتملة التي قد تُشكّل خطرًا على البصمة الرقمية الكاملة لشركتك. كما نراقب مؤشرات الاختراق والنشاطات الخبيثة الموجهة نحو عملك عبر المواقع العامة، ومنصات التواصل الاجتماعي، ومصادر الويب السطحي الأخرى.

مراقبة بطاقات الائتمان المسروقة

احمِ عملك وبيانات عملائك المالية من الاحتيال المالي وسرقة الهوية من خلال مراقبة الويب المظلم بحثًا عن معلومات بطاقات الائتمان المسروقة المرتبطة بشركتك. استلم إشعارات لحظية عند اكتشاف بيانات دفع مخترقة، مما يتيح لك اتخاذ إجراءات فورية وتقليل الخسائر.

مراقبة تعرض الأطراف الثالثة

عزز من وضعك الأمني من خلال مراقبة مستمرة للبائعين والشركاء من الأطراف الثالثة لاكتشاف المخاطر المحتملة. توفر هذه الميزة إشعارات لحظية عن أي اختراقات أو تسريبات أو بيانات مخترقة مرتبطة بشبكة الأطراف الثالثة الخاصة بك، مما يمكّنك من اتخاذ إجراءات سريعة للتقليل من التهديدات المحتملة وحماية معلوماتك الحساسة.

التقارير الفنية والتنفيذية

ابقَ مطلعًا على التقارير الفنية والتنفيذية الشاملة. نحن نوفر لك رؤى مفصلة وقابلة للتنفيذ حول النشاطات في الويب المظلم، مخصصة لكل من فرق الأمان التقنية والقيادة غير التقنية، مما يضمن أن الجميع يمتلك المعلومات اللازمة لاتخاذ قرارات مستنيرة. من الاتجاهات التهديدية إلى تفاصيل الاختراقات المحددة، تقاريرنا تساهم في سد الفجوة بين التعقيد والوضوح، مما يمكّن كل المعنيين من فهم الصورة الكاملة.

المميزات

المراقبة الاستباقية في الوقت الفعلي

تحليل شامل ومخصص للبيانات المسربة

واجهة تقارير قابلة للتخصيص

سهولة التكامل وإدارة الأمان

تحليل متقدم وفقًا للقطاع

دعم مستمر وحلول أمان مبتكرة

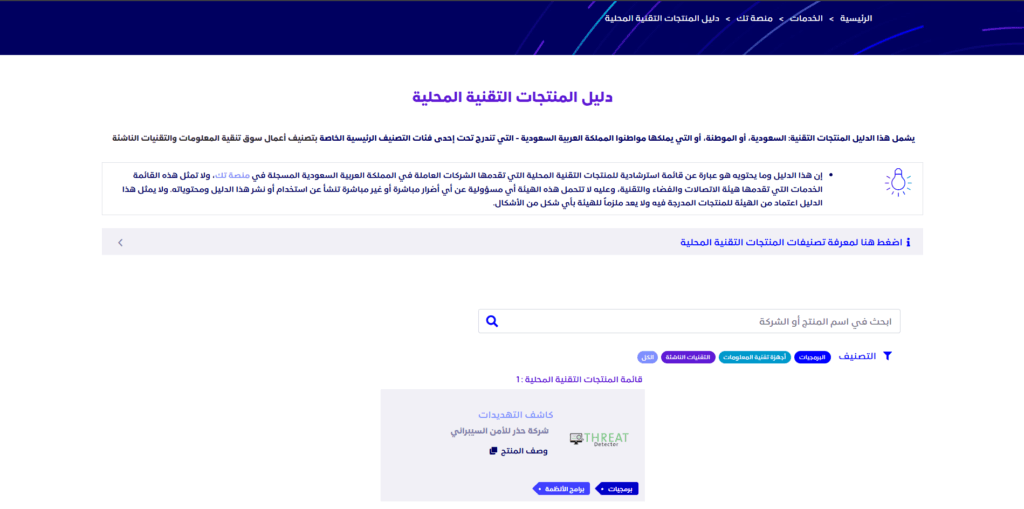

نفخر في شركة حذر بتسجيل المنتج ضمن دليل المنتجات التقنية المحلية في هيئة الإتصالات والفضاء والتقنية